- #bizneszEIS

Rozporządzenie DORA - czy rzeczywiście tylko 6 kroków do wdrożenia?

Z dniem 17 stycznia 2025 roku na wszystkie firmy z sektora finansowego „spadła” regulacja określona jako „DORA”. Czy rzeczywiście „spadła”, czy można było się do niej spokojnie przygotować? Czym jest tak naprawdę Rozporządzenie DORA? Czy tylko tak wdzięcznie brzmi, a do wdrożenia jest trudne? O pomoc w wyjaśnieniu meandrów tajemniczego hasła poprosiłam Anię z Biura Zgodności.

Rozporządzenie DORA - co się za tym kryje?

MP: Aniu gorąca prośba, przybliż termin DORA osobom, które nie do końca się z nim zetknęły. Przynajmniej będą wiedziały, czy jest sens czytania dalszej części artykułu. 😉

AG: DORA, z ang. Digital Operational Resilience Act, to unijne Rozporządzenie, które zostało podpisane już w grudniu 2022 r., a zaczęło obowiązywać od 17 stycznia

2025 r. Obejmuje ono firmy z sektora finansowego i ma na celu wzmocnienie ich odporności cyfrowej. Innymi słowy, Rozporządzenie DORA określa, jak instytucje finansowe powinny zarządzać ryzykiem związanym z ICT (technologiami informacyjno-komunikacyjnymi) oraz jakie procedury powinny wdrożyć, by być przygotowanym na cyberzagrożenia i awarie.

MP: We wstępie wskazałam, że regulacja „spadła” na firmy. Czy rzeczywiście tak było? Czy można było się do tej „magicznej” daty w jakiś sposób przygotować?

AG: Regulacja nie była zaskoczeniem – proces legislacyjny trwał kilka lat, a sektor finansowy zdawał sobie sprawę, że wymagania dotyczące zarządzania ryzykiem ICT są nieuniknione. Jednak mimo to, dla wielu firm skala i szczegółowość wytycznych może stanowić niemałe wyzwanie. Ci, którzy odpowiednio wcześnie rozpoczęli przygotowania, mają przewagę. Natomiast firmy, które zwlekały, teraz muszą nadrobić zaległości.

DORA a RODO - różne regulacje, podobne wyzwania we wdrożeniu

MP: Czy proces wdrażania Rozporządzenia DORA jest tożsamy z inną znaną nam już regulacją – RODO? Pamiętam, że w firmach wówczas było niespokojnie. Niewielu wiedziało, jak adoptować nowe wymagania do aktualnych warunków w organizacji.

AG: Chociaż DORA i RODO dotyczą innych obszarów – RODO koncentruje się na ochronie danych osobowych, a Rozporządzenie DORA na odporności cyfrowej – to sposób wdrożenia może być podobny. Na początku wdrażania RODO wiele firm nie wiedziało, jak podejść do nowych wymagań, jakie są ich obowiązki i jakie kroki należy podjąć, by spełnić standardy. Dopiero z czasem, gdy regulacje zaczęły obowiązywać, pojawiły się liczne interpretacje, wytyczne oraz dobre praktyki, które wskazały kierunek działania. Szczególnie duże podmioty wyznaczały standardy postępowania, z których mogły czerpać mniejsze firmy. Kluczowe były również szkolenia i materiały edukacyjne, które pomogły organizacjom lepiej zrozumieć swoje zobowiązania. Nam w EIS zdecydowanie to pomogło, dlatego dziś czujemy się w pełni przygotowani. Podobnie jest teraz z DORA. Wiele aspektów regulacji nadal wymaga doprecyzowania. Wraz z upływem czasu praktyczne wdrożenia oraz doświadczenia rynkowe pomogą firmom odnaleźć się w nowej rzeczywistości regulacyjnej.

Narzędzia wspierające wdrożenie DORA

MP: Wdrożenie regulacji DORA to duże wyzwanie dla firm z sektora finansowego, które muszą dostosować swoje procesy do nowych wymagań w zakresie odporności cyfrowej. Co sądzisz?

AG: Najważniejsza jest świadomość swoich wad i niedoskonałości, rozumienie przepisów, które nie zawsze są łatwe i oczywiste. Tu z pomocą przychodzą interpretacje czy materiały uzupełniające takie jak akty wykonawcze i publikacje na stronach urzędów. Nadzorca sektorowy – KNF – miesiącami przygotowywał wiele szkoleń

i materiałów, z których każdy z nas mógł korzystać. Najpewniej teraz nie znajdziemy podmiotu finansowego, który jest na początku drogi dostosowania się do wymagań Rozporządzenia DORA. Jednak może się okazać, że są liczni dostawcy ICT, na których właśnie spływają nowe obowiązki od klientów sektora finansowego.

MP: Rozumiem, że możesz im coś poradzić? Od czego powinni zacząć?

AG: Oczywiście. Przede wszystkim analiza luk tzw. gap analysis! Pokusiłabym się nawet o nazwanie jej kluczem do sukcesu. To narzędzia GRC (Governance, Risk, Compliance) umożliwiające ocenę zgodności z wymaganiami regulacyjnymi i identyfikację obszarów, które wymagają poprawy. Na rynku jest kilka popularnych płatnych rozwiązań wspierających analizę luk, ale możliwe też jest przeprowadzenie samodzielnej weryfikacji. Dla organizacji, które nie chcą inwestować w drogie systemy GRC, możliwe jest przeprowadzenie gap analysis własnymi siłami, wykorzystując proste narzędzia, takie jak arkusze kalkulacyjne czy dokumentacja wewnętrzna.

Dzięki poniższym krokom organizacje mogą skutecznie ocenić swoją gotowość do wdrożenia DORA (ale także innych wymagań!) i podjąć odpowiednie działania, nawet bez wsparcia zewnętrznych systemów. Właśnie tych kilka kroków usprawniło wdrożenie wymagań DORA w naszej firmie, w EIS.

Gap analysis w 6 krokach

1. Zrozum wymagania Rozporządzenia DORA, ale także wymagania stawiane przez podmioty finansowe, jeśli jesteś dostawcą ICT. Zapoznaj się z treścią regulacji i kluczowymi obszarami, które obejmują ciągłość działania, zarządzanie ryzykiem, incydenty cybernetyczne, nadzór nad dostawcami itp.

2. Stwórz listę kontrolną, czyli tabelę lub matrycę zawierającą wymagania wraz z miejscem do oceny spełnienia wymagania oraz sposobu jego wdrożenia. Zwróć uwagę na RTSy (akty wykonawcze do Rozporządzenia DORA) i uwzględnij je w swojej matrycy.

3. Oceń aktualne procesy i systemy, wykonaj przegląd stosowanych narzędzi, procedur i polityk w odniesieniu do wymagań regulacji DORA. Możesz zastosować ocenę w skali

4-stopniowej: całkowite spełnienie wymogu, częściowe spełnienie wymogu, brak spełnienia wymogu, nie dotyczy.

4. Zidentyfikuj luki i wskaż obszary, w których organizacja nie spełnia wymagań Rozporządzenia DORA. Określ dla nich poziom ryzyka. Możesz skorzystać z kolorów – zielony oznacza „spełniam”, żółty – „do poprawy”, czerwony – „konieczne zaplanowanie działań – luka”, szary – „nie dotyczy”. Pamiętaj, że warto każdorazowo uzasadnić wybór statusu „nie dotyczy”, by nie mieć w późniejszym czasie wątpliwości co do tej oceny.

5. Opracuj plan działań naprawczych w oparciu o rekomendacje, które pomogą wypełnić luki. Dla tego typu harmonogramów warto wskazać termin realizacji zadań oraz osobę za nie odpowiedzialną.

6. Monitoruj i aktualizuj przez regularne przeglądy analizy luk, tak aby działania zostały dostosowane do zmieniających się warunków i najlepszych praktyk rynkowych.

- Ważna wskazówka

"Gap Analysis" kluczem do sukcesu firm wprowadzających rozporządzenie DORA.

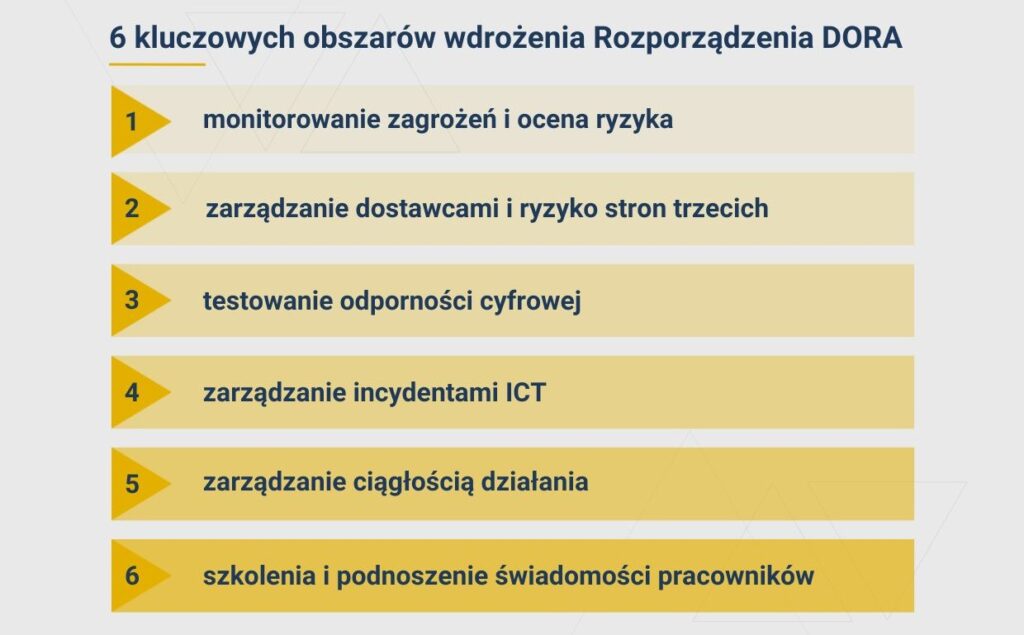

6 kluczowych obszarów wdrożenia Rozporządzenia DORA

MP: Brzmi nieźle. Ale widzę, że masz coś jeszcze w swoim „koszyku wiedzy”. 🙂

AG: Tak. 🙂 Chciałabym opowiedzieć, nie wiem czy to odpowiednie słowo, może bardziej opisać obszary poruszane przez Rozporządzenie DORA, które mają obowiązek spełniać podmioty finansowe. Pierwszym z nich niech będzie podstawowe i najważniejsze wymaganie, czyli monitorowanie i zarządzanie ryzykiem ICT.

MP: Zaciekawiło mnie to – dlaczego uznałaś je za najważniejsze?

AG: Wiesz, zarządzenie ryzykiem jest teraz podstawą budowania swoich systemów bezpieczeństwa. Nie ma uniwersalnego remedium zabezpieczeń, które najlepiej by zadziałały

u wszystkich tak samo. Przedsiębiorstwa mają różne wielkości, różne potrzeby, różne ryzyka, z którymi na co dzień muszą sobie radzić, dlatego tak ważne jest przeprowadzenie i utrzymywanie własnego procesu zarządzania ryzykiem. Oczywiście przy stworzeniu zabezpieczeń korzysta się z ogólnodostępnych cenionych w branży rekomendacji i to jest równie ważne, by po nie sięgać!

MP: No dobrze, a wracając do DORY. Czego ona dokładnie wymaga w tych kwestiach?

AG:

1. Monitorowanie zagrożeń i ocena ryzyka

DORA kładzie duży nacisk na odporność cyfrową, dlatego kluczowe jest monitorowanie zagrożeń i ocena ryzyka. Zgodnie z art. 6 Rozporządzenia DORA podmioty finansowe są odpowiedzialne za ustanowienie i nadzorowanie ram zarządzania ryzykiem związanym z ICT. Wymagane jest, aby podmioty:

- opracowały i implementowały polityki oraz procedury zarządzania ryzykiem ICT, zgodnie z wytycznymi zawartymi w Rozporządzeniu delegowanym Komisji (UE) 2024/1774,

- identyfikowały i zarządzały ryzykiem ICT przez regularne przeprowadzanie ocen ryzyka związanego z technologiami informacyjno-komunikacyjnymi (ICT),

- ustanowiły monitorowanie i raportowanie przez zastosowanie mechanizmów ciągłego monitorowania systemów ICT (rozwiązania typu SIEM).

2. Zarządzanie dostawcami i ryzyko stron trzecich

Drugim ważnym obszarem, który porusza Rozporządzenie DORA jest zarządzanie dostawcami i ryzyko stron trzecich, czyli rozszerzenie obszaru szacowania ryzyk. Ważne jest, aby spojrzeć szerzej na swoje bezpieczeństwo.

Kluczowe obowiązki uwzględniające wytyczne z Rozporządzenia delegowanego Komisji (UE) 2024/1773:

- klasyfikacja i ocena dostawców. Dokładniej mówiąc identyfikacja korzystania z usług ICT, wspierających krytyczne lub istotne funkcje, świadczonych przez zewnętrznych dostawców oraz regularna ocena ich wpływu na operacyjną odporność cyfrową podmiotu.

- zawarcie umów z dostawcami, które precyzują wymagania dotyczące bezpieczeństwa ICT oraz zgodności z DORA. Zgodnie z art. 30 Rozporządzenia DORA, podmioty finansowe muszą zapewnić, że umowy z dostawcami usług ICT zawierają odpowiednie klauzule dotyczące praw i obowiązków, w tym gwarantowany poziom usług.

- regularne monitorowanie działań dostawców oraz przeprowadzanie audytów w celu zapewnienia zgodności z ustalonymi standardami.

3. Testowanie odporności cyfrowej

Trzecim jest testowanie odporności cyfrowej. Aby spełnić wymogi DORA, instytucje muszą regularnie testować swoją odporność na zagrożenia ICT. Kluczowe działania obejmują:

- przeprowadzanie testów penetracyjnych, w tym testów o wysokim stopniu zaawansowania, takich jak TLPT,

- ocenę skuteczności mechanizmów zabezpieczeń,

- analizę gotowości do reagowania na ataki.

4. Zarządzanie incydentami ICT

- opracować procedury wykrywania i zgłaszania incydentów, uwzględniając kryteria klasyfikacji: wpływ na klientów, kontrahentów finansowych i transakcje, skutki reputacyjne, czas trwania incydentu i przerwa w świadczeniu usług, zasięg geograficzny, utrata danych, krytyczność usług, których dotyczy incydent, skutki gospodarcze,

- wdrożyć systemy szybkiego reagowania na cyberzagrożenia,

- zapewnić mechanizmy eskalacji w przypadku poważnych incydentów,

- testować procedury zarządzania kryzysowego.

5. Zarządzanie ciągłością działania (BCM)

Następnym piątym aspektem jest zarządzanie ciągłością działania (BCM). Zapewnienie ciągłości operacyjnej w obliczu incydentów ICT jest kluczowe dla zgodności z DORA. Wymagane działania obejmują:

- opracowanie planów ciągłości działania (BCP): tworzenie i regularne aktualizowanie planów zapewniających kontynuację krytycznych funkcji w przypadku zakłóceń,

- strategie odzyskiwania po awarii (DRP): implementacja procedur umożliwiających szybkie przywrócenie operacji po incydentach,

- regularne testy i ćwiczenia: przeprowadzanie testów planów BCP i DRP w celu weryfikacji ich skuteczności i identyfikacji obszarów do poprawy.

6. Szkolenia i świadomość pracowników

Podsumowanie

MP: Twoje podejście i zaproponowane kroki pokazują, że mamy do czynienia

z dobrze przemyślanym planem. Teraz w pełni rozumiem skąd nasze solidne przygotowanie w temacie wdrożenia DORA. Spodziewam się jednak, że w ramach realizacji wspomnianych kroków, po drodze czeka parę wyzwań?

AG: Rzeczywiście wdrożenie Rozporządzenia DORA to złożony proces, który wymaga odpowiednich strategii i działań organizacyjnych. Kluczowe aspekty to analiza luk, monitorowanie ryzyka i dostosowywanie zabezpieczeń, zarządzanie ciągłością działania i incydentami, nadzór nad dostawcami oraz edukacja pracowników. Organizacje mogą wdrożyć zarówno własne, wewnętrzne narzędzia, jak i skorzystać

z gotowych rozwiązań dostępnych na rynku.

DORA nie jest jedynie obowiązkiem, ale także szansą na poprawę bezpieczeństwa

i stabilności operacyjnej firm finansowych. Odpowiednie przygotowanie i konsekwentne działania pozwolą organizacjom skutecznie dostosować się do nowych wymagań

i zapewnić ciągłość działania w dynamicznie zmieniającym się świecie cyfrowym.

MP

Redakcja EIS

- Poznaj nas!